以前、AWSアカウントの作成方法について紹介いたしました。

まだ、読んでいない方は下記を事前にご覧ください!

今回は、アカウント作成後に必要なセキュリティの設定事項である証跡についてご紹介いたします。

なお、本記事の設定すれば完璧というものではありません。ご自身の判断で設定してください。

本記事では、AWS CloudTrailで証跡を設定するステップを解説します。

本記事は、初心者の方向けに作成しています。既に、設定されている方は、読む必要はありませんので、別の記事を読んでいただけますと幸いです。

- AWSの利用が始めての方

- セキュリティについて設定が出来てない。

- AWSにおいて証跡の取り方がわかる。

- AWS CloudTrailの設定方法が分かる

証跡とは?

いつ、どこから、誰が、どんな操作を実⾏したかを記録することです。

なぜ証跡が必要か?

証跡を取得することで、セキュリティ分析や、トラブルシューティング等が可能になります。何か問題が起きたとき、起きる前の予兆などを分析することが可能です。

AWS CloudTrailとは?

上記の証跡機能を有するAWSのサービスです。AWS アカウントにおける各種操作のログ記録、継続的なモニタリング、保持が可能なサービスです。下記のような経路の操作を記録します。

- AWSマネージドコンソール

- AWS CLI

- AWS SDK

- その他のAWSサービス(サービス同士の連携)

AWS CloudTrailの設定方法

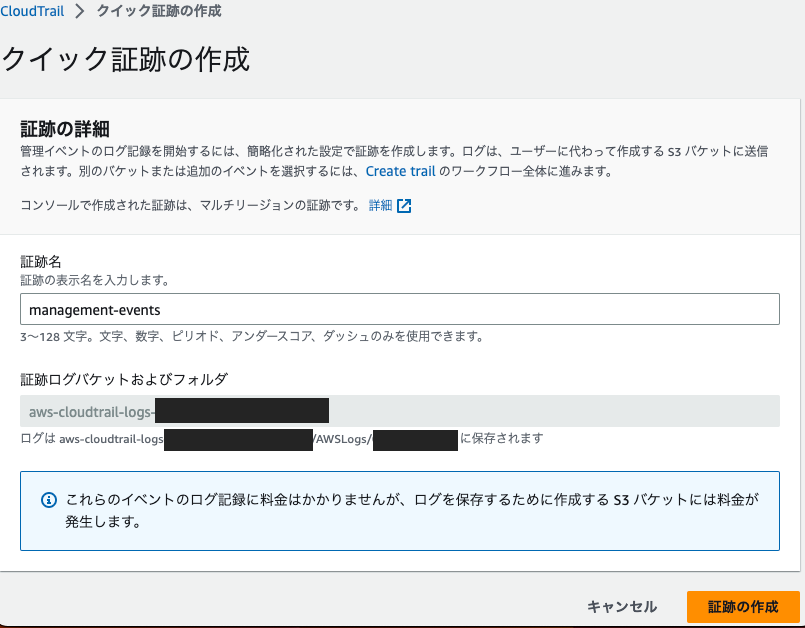

1. CloudTrailのトップページで「証跡の作成」をクリックします。

2. クイック証跡の作成画面で、「証跡の作成」ボタンをクリックします。これにより、S3にバケットを作成しその下にCloudTrailのログが出力されます。

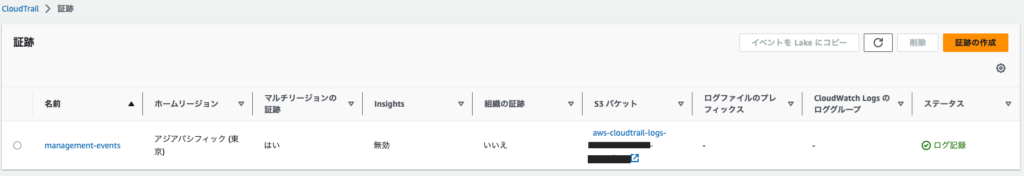

3. 証跡の画面でログ記録が有効になっていることがわかります。

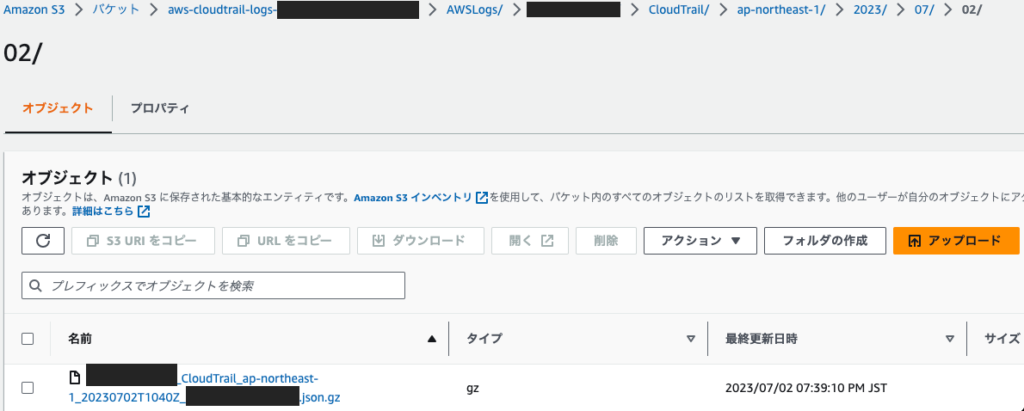

4. S3に出力されていることがわかります。下記のファイルは、S3 Selectなどで参照することが可能です。

参考ドキュメント

最後に

今回の記事では、「証跡の作成」としてAWS CloudTrailの設定方法について解説いたしました。

万が一のときや、不正な操作をCloudTrailで分析するため予め有効にしておきましょう。

なお、今回、APIの操作などを記録するCloudTrailの管理イベントのみを取得しましたが、S3へのアクセスを記録するデータイベント等も設定が可能です。また、CloudTrail Lakeをつかったログ分析も可能です。

今後はもう一歩進んだ、CloudTrailの設定や使い方もご紹介していきたいと思います。

コメント